DIAGNÓSTICO DE MATURIDADE EM SEC

Dúvida onde e como começar sua jornada em Segurança da Informação? Nosso Fast-Assessment pode ajudar e prover essa informação em menos de uma semana.

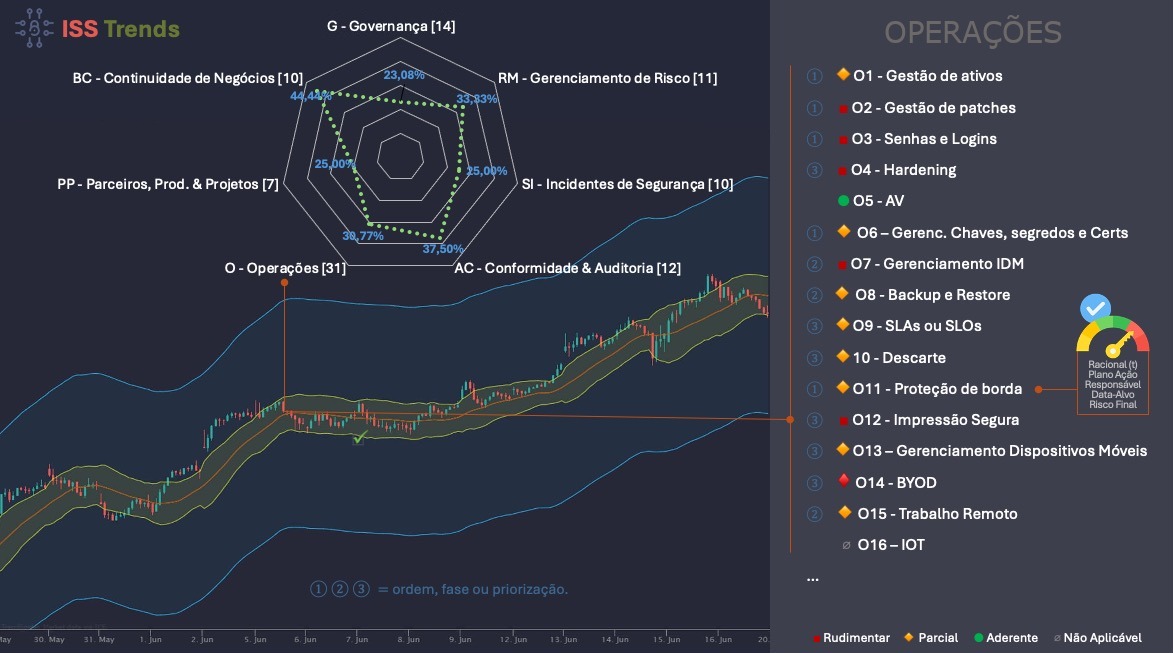

Criado entre 2002-2003 e passando por melhorias contínuas ao longo de 20+ anos de uso recorrente, nosso ISS é baseado em aproximadamente 95 macro-controles de médio e alto níveis, mais abrangentes e completos que os próprios controles oficiais da ISO-27001, do NIST, do CIS e outros diagnósticos em uso ofertados por organizações/instituições nacionais e estrangeiras. Distribuídos em 7 domínios (Governança, Riscos, Compliance e Auditoria, Incidentes, Operações, Projetos&Produtos e Continuidade de Negócios) os quais se consolidam em indicador único e estratégico (Índice Global de Maturidade em Segurança, que pode ser utilizado como o O do seu OKR), nosso Information Security Scorecard permite a alta gestão ter acesso a um indicador estratégico consolidado e, ao mesmo tempo, permite que a liderança tática intermediária consuma indicadores setoriais por domínios (KRs) e, por fim, por objetivos de controle amarrados com os dados reais da sua operação (KPIs). Foi praticamente o primeiro framework/assessment a ter oficialmente indicadores específicos e orientados ao board/C-Level, permitindo que essa camada não somente conheça os indicadores mas participe e tenha responsabilidade com os resultados, demonstrando sua preocupação com esse tema/público bem antes de se tornar hype nos principais meios de comunicação e modelos atualmente adaptados para esta camada.

Comparado a outros modelos de mercado (NIST, ISO, CIS, PPSI, ISF, Gartner e/ou CSA), o ISS - Information Security Scorecard, permite um rápido mapeamento mesmo com maior abrangência de contexto, porém com custo e prazo menores dado sua abordagem primariamente não voltada a questões operacionais, priorizando entregas e obrigações mais táticas/estratégicas que permitem ação instantânea contra os principais riscos e ofensores.

Executar ISS associado a uma determinada companhia, num determinado momento, sob um determinado contexto, permite uma fotografia real e rápida de maturidade e saúde do ambiente, facilitando bastante a tomada de decisão, a posterior produção de Planos Diretores mais rápidos e assertivos, ajudando na identificação e priorização de riscos cibernéticos, desvios de aderência ou mesmo realinhamento de curso para futuras certificações mais específicas. Seu resultado, facilita o dia a dia e norteia a média/alta liderança na transformação de fotografias pontuais em filmes contínuos (ações recorrentes baseadas em um norte verdadeiro e não apenas baseado em indicadores isolados e estáticos de ferramentas com origem em camadas mais operativas).

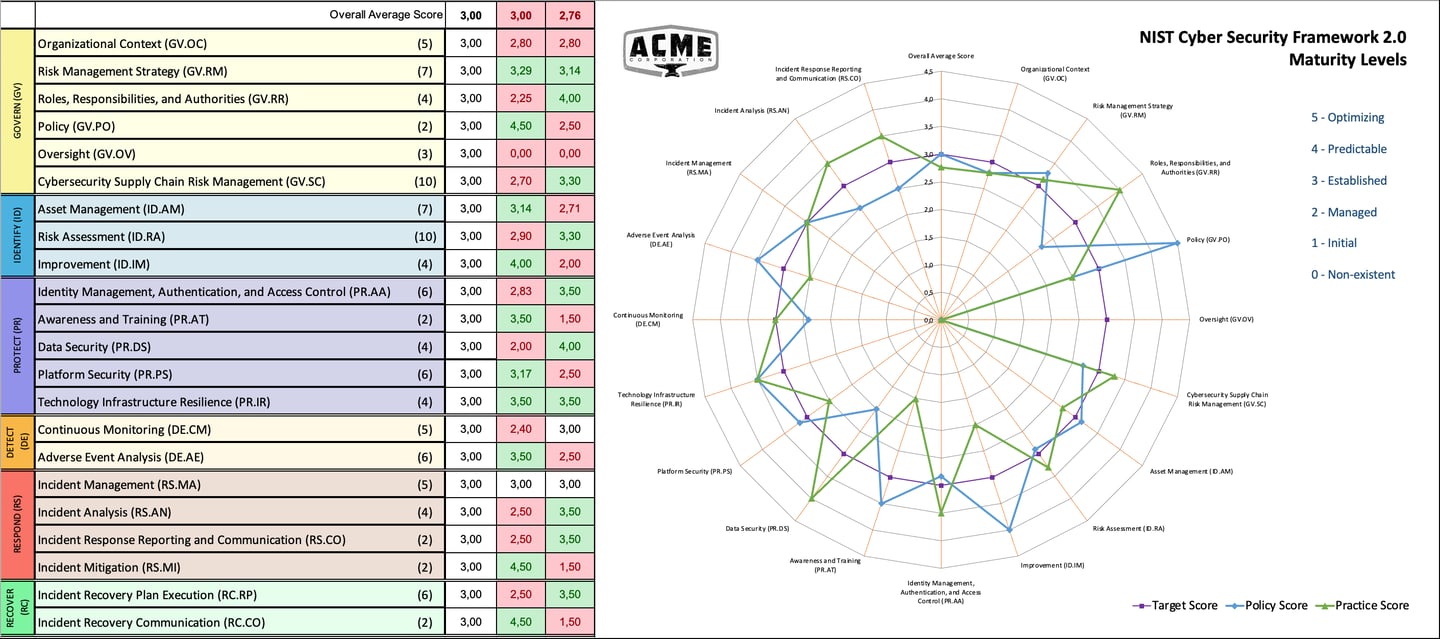

Ofertarmos também, caso se aplique a particularidade do seu negócio, diagnósticos baseado nos materiais oficias da ISO-27001/ISO-27002, do CIS, do PPSI - Programa de Privacidade e Segurança da Informação utilizado pelo governo e da nova versão do NIST CSF 2.0, este último, executado criteriosamente de acordo com as recomendações de coleta, cascateamento (Core, Tiers e Profiles) e aplicação (functions, categories, subcategories and informative references) recomendadas e utilizadas pelo governo americano.

Especificamente sobre NIST, temos profissionais certificados pelo DVMS Institute e autorizados a ministrar treinamentos a partir dos materiais oficiais do próprio DVMS Institute em todos os países de língua portuguesa. Caso exista interesse, veja também nossos treinamentos.

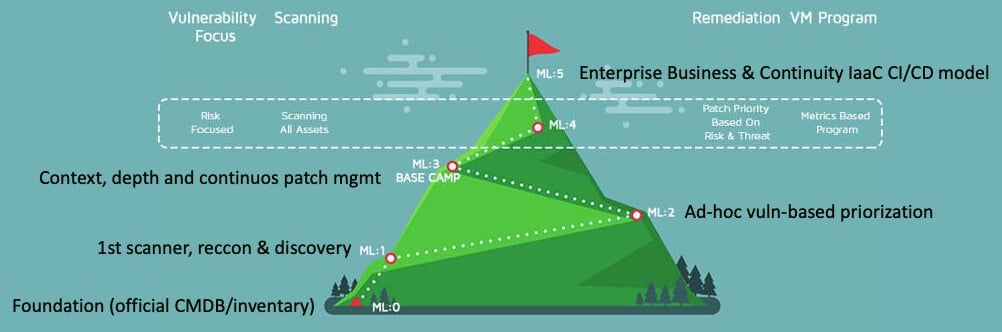

GESTÃO CONTÍNUA VULNERABILIDADES

Preparado para a próxima era do Gerenciamento de Vulnerabilidades inteligente? Cansado de filas volumétricas com vulnerabilidades que fizeram aniversário e ainda não foram corrigidas de forma correta, com priorização adequada e de forma definitiva?

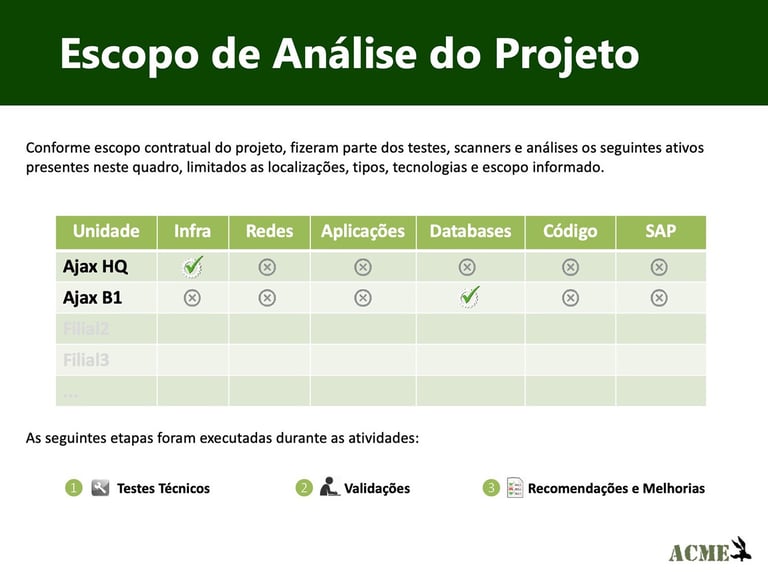

Considerado atualmente um dos controles fundamentais quando o assunto é segurança em "ativos de tecnologia", o processo ajuda sua empresa e seu time de IT/Segurança a identificar, quantificar, agrupar, priorizar, controlar e acompanhar de perto a "saúde" de todo seu ambiente computacional, seja em componentes locais (on-premises) ou em nuvem (provedores externos ou ambientes SaaS - Software as a Service).

Baseado em ferramentas e controles customizados adequadamente para cada ambiente, porte e tipo de negócio, aplicamos "nossa inteligência" para mapear necessidades diferentes em ambientes aparentemente iguais. Essa inteligência permite oferecer relatórios diferenciados, agrupados por verticais, por risco e/ou personalizados por contexto de negócio (business-sense), diferentemente da maioria dos "relatórios-padrão" fornecidos por outros fornecedores onde simplesmente um "template" é executado sobre uma plataforma sem nenhum tipo de distinção ou validação adicional da importância, do perfil, da criticidade e do risco que cada ativo representa a operação do seu negócio.

Nosso "Relatório Executivo" provê maneiras fáceis e estratégicas de acompanhar periodicamente o processo contínuo e circular de melhorias, acompanhado de um detalhado planejamento e sugestões para próximas interações, além de todo o apoio e metodologia que, considera e interage com o processo de mudança da sua companhia (Change Mgmt Process) e quaisquer outras formalizações e controles em uso.

A partir dessa abordagem, é possível ter uma "fotografia inicial" quase que imediata da saúde do seu ambiente, uma ideia do esforço e desvio atual para chegar num nível de conformidade de acordo com sua necessidade de negócio - seja aderência a ISO-27001, atendimento ao requisito específico e obrigatório do PCI-DSS, suporte HIPAA, Sox/SEC, BaCen entre outros selos e regulações.

As atividades são executadas e baseadas em processos "de-facto" (ITIL/ITSM/CObIT/AgileFraemworks...), permitindo que formalizações, recorrências, indicadores e evidências sejam preservadas e atendam processos e necessidades regulatórias (quando aplicável), permitindo que toda a cadeia e recursos (humanos, processuais e tecnológicos) seja considerados e sustentados. Mas, quais os benefícios e soluções do serviço de Gestão Contínua de Vulnerabilidades?

# BENEFÍCIOS

VELOCIDADE

A fotografia inicial pode ser realizada em1 semana, tenha o cliente ferramenta própria ou não (fornecemos appliance sem custo). Enquanto você e seu time decide se pretende utilizar ferramenta A ou B, entregaremos material suficiente para alguns meses (ou anos) de trabalho, permitindo que sua equipe escolha com calma qual melhor ferramental, sem pressão, preferências comerciais e/ou interferências.

PROATIVIDADE

Em posse das informações, planos de ação podem ser criados e endereçados, processos inadequados podem ser ajustados de forma a não transportarem para produção "ativos vulneráveis, frágeis, desatualizados ou mal-configurados", garantindo a proteção do parque e evitando que futuras incorporações fragilizem sua operação e deturpem seus indicadores.

VISIBILIDADE

Visibilidade do seu inventariado e respectiva saúde após primeiro scanner. Servidores, desktops, dispositivos de telecomunicações, aplicações, dispositivos inteligentes e quaisquer elementos energizados e/ou objetos inteligentes poderão fazer parte do relatório.

# SOLUÇÕES

VISÃO DE RISCOS

Agrupamentos serão construídos de formas que os desvios sejam formalizados via fluxo de acionamento por proprietários (CI Owners), por verticais (de produtos ou serviços), por torres, BUs ou times com responsabilidades bem definidas, preferencialmente, alinhado ao apetite/tolerância à riscos da companhia.

PRIORIZAÇÃO

Com o material, é possível definir um norte de atuação imediato, permitindo que a proteção as "jóias da coroa" seja imediatamente iniciada e, em paralelo, sejam definidos estratégias para curto, médio e longo prazos.

FOTOGRAFIA EM FILME

Permitir que a fotografia torne-se um filme gradualmente. Orquestramos seus processos para que, ativos e incorporações possam passar por um processo de onboarding prezando por Segurança desde sua concepção - security by design.

ADERÊNCIA

Com a atividade em curso, sua empresa passa atender os requisitos e/ou objetivos de controles solicitados por instituições, mercados regulados e diversos selos ou certificações (ISO27001, PCI-DSS, BaCen/OpenFinance, ANBIMA, CVM, Sox/SEC, ISA, ABRASCA, NIST...) que obrigam a existência desta disciplina e controle.

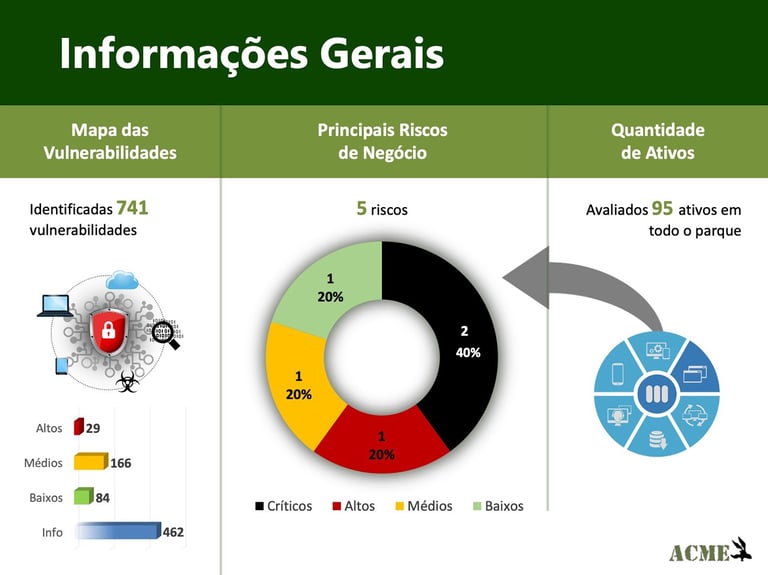

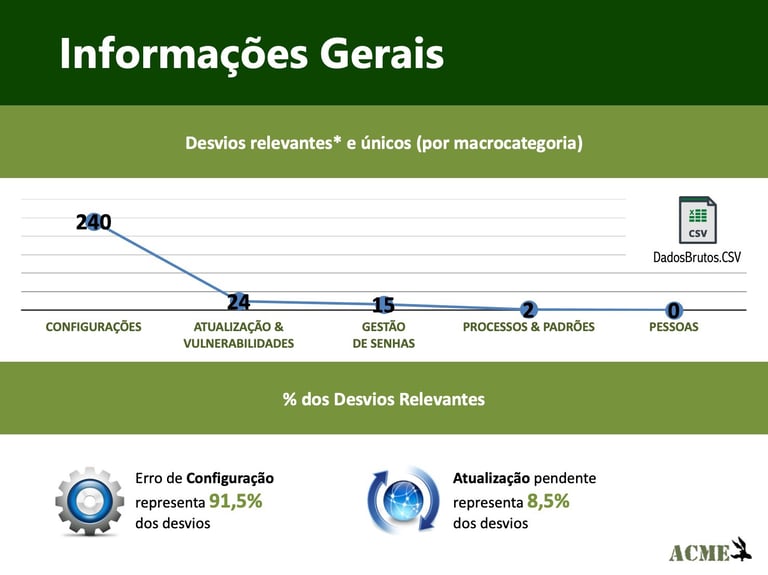

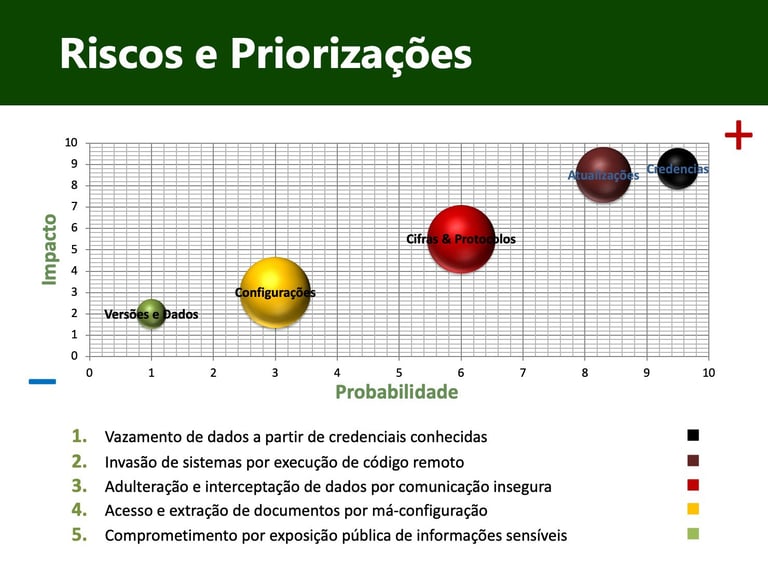

GERENCIAMENTO DE RISCOS

Vulnerabilidades ou Riscos? Não há dúvida, orientado a riscos com contexto de negócio (business-sense) sempre, inclusive, esse é a principal premissa da nova e complexa versão 4.0 do PCI-DSS e, há tempo considerável, de outros frameworks mais maduros e abrangentes. Pesquisas do passado, do presente (e provavelmente do futuro), apontam que normalmente 70% dos problemas de segurança encontrados durante testes tem sua causa-raiz originada na ‘ausência de um programa recorrente de atualização’ e, com vulnerabilidades, os indicadores não são diferentes.

Os outros 30% ficam por conta da ‘má-configuração’, que pode ser causada por instalações e credenciais defaults, serviços desnecessários, protocolos fracos, arquitetura mal desenhada, exposição de informações em demasia, não pratica de ‘need to know e least privilege’ e uma série de outros controles fundamentais que, cumprindo bons modelos de hardening e abordagem Sec by Design, não estariam comprometendo os seus indicadores e a sua exposição.

Curioso que, nesse modelo 70/30 (+/-5% dependendo da cia), o ser humano é o principal responsável por ambos os problemas. Deseja um Programa de Vulnerability Mgmt orientado a riscos que funcione? Seu time prefere resolver 741 tickets isolados ou 5 riscos agrupados? Quer economizar com atividades de Pen-Testing executadas em momentos inadequados quando os ambientes ainda estão inapropriados e imaturos para o teste? Podemos ajudar.

PEN-TESTING

Um teste de invasão, Penetration Testing, compreende processos de tentativa de acesso a ambientes em conectividade, sistemas remotos ou aplicações usando diversas técnicas, ferramentas e condições controladas. Um Pen-Testing pode:

Assegurar conformidade com modelos, normas e políticas conhecidas, incluindo os requisitos 11.3.1 e 11.3.2 do PCI-DSS

Prevenir desvios antes de serem transportados para ambientes finais (produção)

Antecipar problemas passíveis de serem explorados por táticas e técnicas incomuns

Provêr priorizações, recomendações e dados para ajudar no tratamento dos desvios

O principal objetivo do teste de invasão é encontrar vulnerabilidades nas diversas camadas que compreendem toda a infraestrutura de tecnologia e mostrar como poderiam ser exploradas em ataques reais. Essas anomalias, normalmente são criadas por uso de configurações-padrão, codificação insegura sem preocupação para com Segurança, falta de crítica de dados e outros vícios conhecidos. Uma vez identificadas, estas podem ser tratadas de maneira proativa antes que possam ser efetivamente exploradas. Os tipos mais comuns de teste de invasão são:

Caixa preta – nenhuma informação é fornecida, além de eventuais endereços de alguns elementos do escopo. Simula a situação que um atacante externo ou interno encontraria caso quisesse realizar um ataque contra o ambiente da companhia.

Caixa branca – todas as informações disponíveis são fornecidas ao auditor, incluindo diagramas de rede, configurações de servidores, elementos de rede, código-fonte de aplicações proprietárias, inventário dentre outros.

Caixa cinza – um misto entre as duas modalidades, onde informações parciais são fornecidas ao testador, acelerando o processo de teste de invasão.

A OmniSec recomenda que, antes de solicitar qualquer serviço de Pen-Testing, por ser uma atividade demorada, complexa e com custos consideráveis, validações mais simples e cotidianas sejam realizadas para previnir que, uma vez com o serviço contratado, existam problemas comuns, fundamentais ou desvios que favoreçam o sucesso do Pen-Testing com esforço e tempo reduzido. Pen-Testing deveria ser atividade "cereja do bolo" quando o ativo-alvo (TOE, Target of Evaluation segundo a literatura oficial da Common Criteria) a ser avaliado passou por adequações e atualizações prévias de Segurança que permitam um nível de confiança adequado, de modo que o Pen-Testing entregasse valor extra explorando novas técnicas, mecanismos não-automatizados, táticas mais elaboradas, situações de negócio, análises profundas e muito específicas.

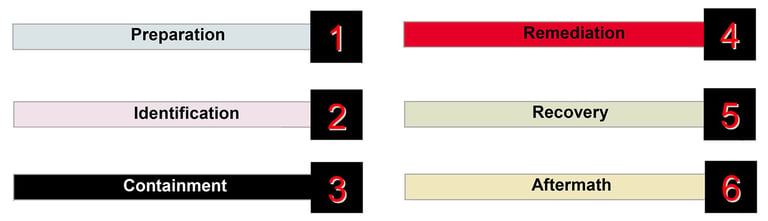

GERENCIAMENTO DE INCIDENTES

Modelos como a RFC2196, o conhecido ITSM (pai do ITIL) nos mostram há décadas a importância de gestionarmos de forma correta a disciplina de incidentes. Embora seja um tema de fácil compreensão, colocar em prática um sistema completo de gestão de incidentes não é algo rápido e muito menos fácil.

Uma das dúvidas mais comuns no meio é chegar na definição do que realmente é um incidente. Um incidente nada mais é que alguma anormalidade que é identificada em algum ativo e, para que possamos definir o que é anormalidade antes precisamos ter muito claro o que é a “normalidade” da operação.

Em Segurança da Informação, existem diversos modelos bem construídos e utilizados, como o SANs 6 Steps, NIST, ISO27035 e CERT. Podemos ajudar na adequação dos modelos e padrões que reflitam a necessidade da sua empresa, garanta que os processos, fluxos e a formalização seja suficiente para sustentar questionamentos de quaisquer órgãos reguladores, nacionais e internacionais, de acordo com seu modelo Operação.

Trabalhamos num modelo que considera e integra a disciplina de incidentes em conjunto com os times de Continuidade (Plano de Gestão de Incidentes,Plano de Recuperação de Desastres, Plano de Continuidade Operacional, Plano de Testes e Plano de Administração de Crise), o qual tenha amarração contínua com a disciplina de Riscos, com os times de Operação e Compliance para manutenção de indicadores, testes, atualizações e forneça garantia de formalização adequada em caso de materialização. Podemos instantaneamente atender e ajudar com as seguintes tipificações:

Infecção por malwares ou sequestro de dados por ransomwares;

Casos de manipulação de dados, pessoas e "Engenharia Social";

Vazamento de dados massivo, informações e/ou violações da marca;

Espionagem, chantagem ou fraude interna (insiders);

Phishing, comprometimento de credencias e intrusão sistêmica;

Ataques de Negação de Serviços e desfiguração/invasão de sites institucionais; e

Comprometimento de ativos móveis/portáteis.

Nossa abordagem utiliza padrões globais, que respeitam as fases, diretrizes e atributos obrigatórios definidos por órgãos reguladores e provê modelo unificado que, a partir de relatório único, possa ser atendido quaisquer questionamentos das partes interessados, do público possivelmente comprometido e de setores regulados. Se preferir, veja também nosso treinamento.

DIAGNÓSTICO OT/ICS/SCADA

Sim, este não é um serviço comum e mais consumido mas está se tornando. Por décadas especialistas acreditavam que o mundo de OT - Operational Technology, era mais organizado, controlado, gerenciado, monitorado, segregado e seguro de que seu primo próximo de IT - Information Technology. Com seus protocolos desconhecidos (centenas deles não-Ethernet/TCP-IP), hardware proprietário, softwares e firmwares construídos para propósitos específicos, era considerado um mundo distante, onde a operação ocorria de forma muito previsível, com seu grau de desconhecimento e obscuridade.

O mundo foi se tornando cada vez mais dinâmico, complexo, sensores foram se aperfeiçoando e questões financeiras (em conjunto com a necessidade de maior acoplamento e automação), trouxeram o mundo *BUS (MODBUS, PROFBUS, DNP3 mais dezenas de variantes) bem próximo do seu primo mais moderno, robusto, protegido e barato: Ethernet.

Como o advento dos primeiros casos de invasões e comprometimento de sistemas em plataformas ditas críticas, governos e instituições (principalmente o NERC, ENISA, ISA e NIST) precisaram habilitar um nível de proteção adicional para acompanhar anormalidades e incidentes. Uma nova era de preocupações e testes estava se iniciando. As validações ofertadas pela OmniSec cobrem da instalação física até testes e condições lógicas de Segurança para os sistemas, plataformas, supervisores e componentes acoplados ao ecossistema de OT/ICS/SCADA, tendo como base o seguinte modelo em 6 camadas.

Segurança Física

Infraestrutura de Redes

DMZ SCADA

Missão Crítica (DCS Servers, Workstations, Salas e Consoles de Operação)

Protocolos e Comunicação SCADA com Dispositivos (Profibus, Modbus, OPC e outros *BUS)

Dispositivos de Campo (PLCs, RTUs, IEDs, sensores diversos e dispositivos da planta)

Com especialistas treinados por uma das melhores empresas mundiais em segurança OT/ICS/SCADA (RedTiger/USA), utilizamos o conjunto de normativos da ISA/IEC 62443-x e suas subpartes, referência para as indústrias do setor (energia, manufatura, médico, siderúrgico, industrial, militar, infraestrutura crítica e similares non-IT), mas não se esquecendo das possíveis regionalizações que demandariam desmembramento e profundidade adicional via NIST (USA), NERC-CIP (North America), ENISA (Europe), BSI (German), CNCA/CCC (China), TIA e até dezenas de outras ISO/IECs específicas (não ISA/IEC) complementares e auxiliares a um bom projeto de diagnóstico, mapeamento e testes pra OT. Consulte alguns projetos e setores atendidos.

HARDENING

O que é isso?

Tornar a vida do atacante mais difícil. Este, o principal conceito por trás do “hardening”, ação composta por um conjunto de atividades que visa máxima segurança, proteção e controle do equipamento alvo do “endurecimento”. Entre as atividades mais comuns do processo, mas não se limitando a estas, podemos enumerar:

• Proteções e configurações que visam dificultar ataques físicos e lógicos;

• Validações e tunning em ambientes e plataformas pós-instalação;

• Controle e ajustes finos em serviços realmente necessários e/ou oferecidos;

• Controle de nível de atualização de hardware/software (updates & upgrades);

• Instalação, configuração, controle e manutenção de ferramentas e agentes de segurança;

• Implementação de políticas e normas adequadas, contínuas e coerentes com as modernidades e regulações em segurança;

• Ações complementares visando arquiteturas de referência segura, desenvolvimento seguro, Shift Left Security real e Security by Design.

Abordagem inicial - O que nosso modelo contínuo oferta?

(i) prover orientações (requisitos mínimos fundamentais - inicialmente sugeridos por Segurança da Informação) que ajudem os times nas fases de desenho, arquitetura, implementação e manutenção de produtos e serviços tecnológicos em sinergia com a expansão contínua, da robustez dos ativos e plataformas tecnológicas;

(ii) propor conjunto de regras e recomendações que permitam a proteção e consequente redução de vulnerabilidades em ativos tecnológicos (e.g. sistemas, aplicações, infraestrutura, softwares e hardwares, entre outros), objetivando a mitigação de riscos de segurança e seus vetores, assim como reduzindo a exposição através das principais superfícies de ataques;

(iii) propor boas práticas de segurança da informação quanto à confidencialidade, integridade, disponibilidade, autenticidade, posse utilidade sobre os tópicos abordados neste documento e/ou documentos auxiliares mais técnicos utilizados como referência primária ou secundária;

(iv) servir como referência, em consonância com frameworks e recomendações de mercado (e.g. CIS Controls, ISO, NIST, OWASP etc.), na formação de uma base sólida e circular para a estratégia de segurança da informação, projetando automação, crescimento gradual e contínuo do nível de maturidade em segurança dos ativos tecnológicos e seus componentes;

(v) estabelecer diretivas gerais tanto para usuários quanto para plataformas, processos, verticais de negócio e ativos tecnológicos com vistas às garantias sobre o cumprimento de questões legais, regulatórias, de auditoria, de controles e quaisquer outras necessidades relativas à temática de robustidão (e.g. PCI-DSS, ISO, LGPD, BACEN etc.) que precisem ser cobertas e/ou endereçadas nesta norma; e

(vi) aprimorar a infraestrutura tecnológica, com a finalidade de enfrentar ou evitar tentativas de ataques, reduzindo problemas do passado em plataformas em processo de EOL - End of Life, prezando pela contínua integração entre processos, frameworks internos, modelos de arquitetura de referência segura e, sempre que possível, integrados as ferramentas de orquestração, scanners, validação de código, distribuição de componentes, atualização de pacotes e similares, buscando continuamente o conceito de “Security by Design” e segurança desde o início (Shift Left Security).

Abordagem contínua - CIS como modelo de uso e expansão contínua

Ancorados na premissa de "não reinventar a roda", usamos e recomendamos complementarmente aos controles anteriores, como referência futura de expansão e busca contínua pelo "estado da arte", as recomendações e os modelos globais do CIS. Porquê utilizar CIS?

Abertos (open), atuais e liberados para livre consumo;

Produzidos, construídos, revisados e pesquisados para o "mundo comercial/corporativo";

Utilizados como modelo e referência por 4 das 4 Big4s;

Permite que executores técnicos e proprietários das plataformas, consumam as últimas versões diretamente da fonte;

Fartamente documentado (o quê fazer), detalhado (como fazer), bem explicado tecnicamente (porque) e direto (onde) ao ponto;

Integra com a maioria das ferramentas e scanners de vulnerabilidades de forma nativa (OpenVAS, Tenable, Qualys, Zanshin...);

Permite melhor integração com modelos futuros de referência segura baseados em CoE/Chapters/Squads/Components ou com guias auxiliares.

Mais? CIS existe há mais de 20 anos, é multi-plataforma, praticamente auto-consumível, construído para ser implementado gradualmente de acordo com o momento e maturidade da corporação (via Grupos de Implementação), com sinalizadores de integração (controles manuais e automatizados) e oferta soluções para uma imensidão de plataformas. Quais contextos?

Windows: Desktops, OEMs e Servidores.

Linux: Alma, Rocky, Debian, Ubuntu, RH, CentOS, Fedora, SuSE, Oracle, Alibaba e Amazon

Apple: Desktops, servidores, celulares e tablets

Unix: IBM AIX, Sun Solaris, IBM Z System e HP-UX

Virtualizadores: IBM PowerVM, VmWare, Docker e Kubernetes

Banco de Dados: MongoDB, DB2, MS SQL, PostSQL, Cassandra, Oracle e MySQL

Internet Services: BIND DNS, MS ISS, MIT Kerberos e Exchange

Web Servers: Apache, TomCat, NGINX e WebSphere

Cloud Providers: Oracle OCI, MS Azure, Google GCP, Amazon AWS, Alibaba Cloud e IBM Cloud

Redes: F5, Cisco, Palo Alto, Checkpoint, Juniper e Sophos

Office: O365, Access, Excel, PowerPoint, Outlook, Word, Zoom e Impressoras

Browsers: Chrome, IE, Firefox e Safari

Outros: Dynamics, InTune, ROS, LXD, SharePoint, Google WorkSpace, Mobile, Terraform, WordPress, Joomla, Type3, Magento, iOS e Android

Dúvidas em como iniciar, utilizar, realizar scanners de aderência ou mesmo sobre como melhorar suas implementações? Contate a OmniSec.

Quer conhecer outros serviços e produtos? Consulte nosso portfólio completo de produtos, serviços estratégicos, táticos e operacionais ou, se preferir, entre em contato com nosso time de especialistas.

(c) 2023-2026

OmniSec Intelligence & Security

info@omniseccorp.com

+55 (19) 2042.3240

Campinas - RMC - São Paulo - Brasil